Le ransomware est un type de logiciel malveillant qui peut infecter les ordinateurs et les rendre inutilisables en cryptant les fichiers et en exigeant une rançon pour les déchiffrer. Le Maroc est l’un des pays où les ransomwares sont de plus en plus fréquents, ce qui peut causer des dommages considérables aux entreprises et aux particuliers.

C’est pourquoi notre entreprise propose un service de sécurité contre les ransomwares au Maroc. Dans cet article, nous allons expliquer en détail ce qu’est le ransomware, les risques qu’il pose pour les entreprises et les particuliers, et comment notre service de sécurité peut aider à prévenir et à atténuer les effets de ces attaques.

Qu’est-ce que le ransomware ?

Le ransomware est un type de logiciel malveillant qui est conçu pour chiffrer les fichiers d’un ordinateur et exiger une rançon pour les déchiffrer. Les ransomwares sont souvent distribués via des e-mails de phishing, des sites web malveillants ou des programmes téléchargés à partir de sources non fiables. Une fois qu’un ordinateur est infecté, le ransomware commence à chiffrer les fichiers et affiche une demande de rançon à l’utilisateur.

Les ransomwares sont de plus en plus sophistiqués et difficiles à détecter. Ils peuvent se propager rapidement dans un réseau d’ordinateurs, ce qui peut entraîner des pertes considérables de données pour les entreprises et les particuliers.

Les risques pour les entreprises et les particuliers

Les ransomwares peuvent causer des dommages considérables aux entreprises et aux particuliers. Les entreprises peuvent perdre des données critiques, ce qui peut entraîner des pertes financières importantes et des problèmes de conformité réglementaire. Les particuliers peuvent perdre des photos, des documents importants, des fichiers musicaux et des vidéos.

De plus, les rançons demandées par les hackers peuvent être très élevées, ce qui peut entraîner des coûts considérables pour les entreprises et les particuliers. Dans certains cas, même si la rançon est payée, les fichiers ne sont pas déchiffrés, ce qui peut entraîner des pertes de données irrémédiables.

Comment notre service de sécurité peut aider

Notre service de sécurité contre les ransomwares au Maroc peut aider à prévenir et à atténuer les effets de ces attaques. Nous utilisons une combinaison de techniques de prévention, de détection et de récupération pour protéger les entreprises et les particuliers contre les ransomwares.

Voici quelques-unes des mesures que nous utilisons :

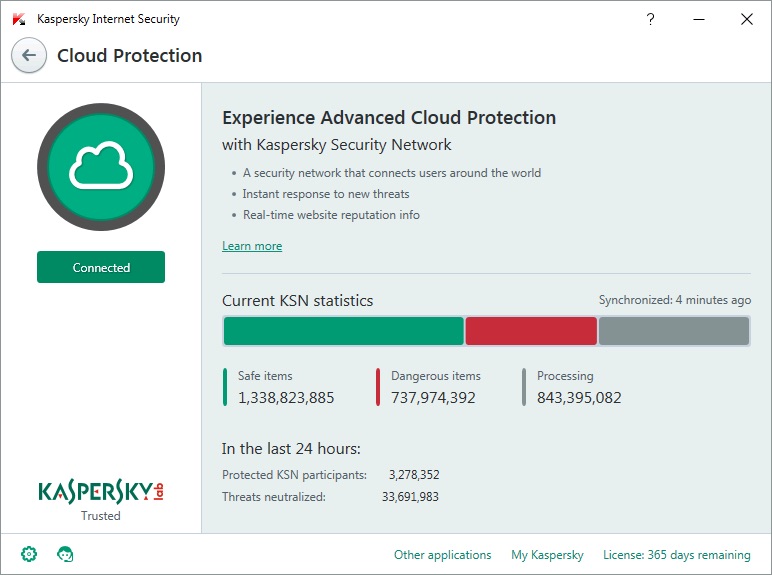

- Logiciels de sécurité : Nous utilisons des logiciels de sécurité avancés pour détecter et prévenir les attaques de ransomware.

- Formation des employés : Nous formons les employés des entreprises sur les pratiques de sécurité informatique et sur la manière de reconnaître les attaques de ransomware.

- Sauvegarde des données : Nous aidons les entreprises et les particuliers à sauvegarder leurs données critiques afin qu’ils puissent être récupérés en cas d’attaque de ransomware.

- Plan de récupération : Nous aidons les entreprises à élaborer des plans de récupération pour atténuer les effets des attaques de ransomware.

- Évaluation de la sécurité : Nous évaluons régulièrement

la sécurité des réseaux informatiques des entreprises pour détecter les vulnérabilités et les corriger avant qu’elles ne soient exploitées par les hackers.

Notre service de sécurité est également disponible 24 heures sur 24, 7 jours sur 7, pour aider les entreprises et les particuliers en cas d’attaque de ransomware. Nous offrons une assistance immédiate pour récupérer les données et minimiser les pertes causées par l’attaque.

Enfin, nous nous engageons à rester à jour sur les dernières tendances et techniques en matière de ransomware. Nous mettons régulièrement à jour nos systèmes de sécurité pour nous assurer que nos clients sont protégés contre les dernières menaces de ransomware.

Conclusion

Le ransomware est une menace croissante pour les entreprises et les particuliers au Maroc. Cependant, notre service de sécurité peut aider à prévenir et à atténuer les effets des attaques de ransomware. Nous utilisons une combinaison de techniques de prévention, de détection et de récupération pour protéger les données des entreprises et des particuliers contre les ransomwares.

Nous sommes disponibles 24 heures sur 24, 7 jours sur 7, pour aider en cas d’attaque de ransomware et nous nous engageons à rester à jour sur les dernières tendances et techniques en matière de ransomware pour garantir la sécurité de nos clients. Contactez-nous dès aujourd’hui pour en savoir plus sur notre service de sécurité contre les ransomwares au Maroc et pour savoir comment nous pouvons aider à protéger votre entreprise ou vos données personnelles contre les ransomwares.